こんにちは!IT解決コラム編集部です。

IPSとは、不正な通信から社内ネットワークを守るためのセキュリティシステムです。

近年、サイバー攻撃の脅威はますます深刻化しています。

例えば、2024年6月にはKADOKAWAが大規模なサイバー攻撃を受けてニコニコ動画がサービス停止し、話題になりました。

しかも狙われているのは大企業だけではありません。取引先の中小企業を踏み台にした「サプライチェーン攻撃」も増加しており、企業規模を問わず、あらゆる組織が対策を求められる時代になっています。

この記事では、ネットワークを守るためのセキュリティ機能のひとつである「IPS(不正侵入防止システム)」の基本的な知識から、「IDS(不正侵入検知システム)」「ファイアウォール」「WAF」との違い、IPS製品の選び方までをわかりやすく解説します。

セキュリティ用語は似たようなのも多く、わかりにくいですよね!初心者の方にもできるだけわかりやすいように解説していますので、ぜひ参考にしてください。

\ セキュリティの見直し、まずは無料相談から! /

参考:日経クロステック「KADOKAWAがランサム攻撃で「ニコニコ」停止、身代金を支払うもデータ復旧できず」

IPSとは?意味や機能、IDSとの違い

「IPS」は、ネットワークの安全を守るために欠かせないセキュリティ機能の一つです。

また、IPSとよく似た用語で、「IDS」というものもあります。

IDS/IPSは、どちらもサイバー攻撃や情報漏洩といった脅威を防ぐのに役立ちますが、果たす役割が大きく異なります。

それではIDSとIPSの違い、種類、仕組みについて詳しく解説していきます。

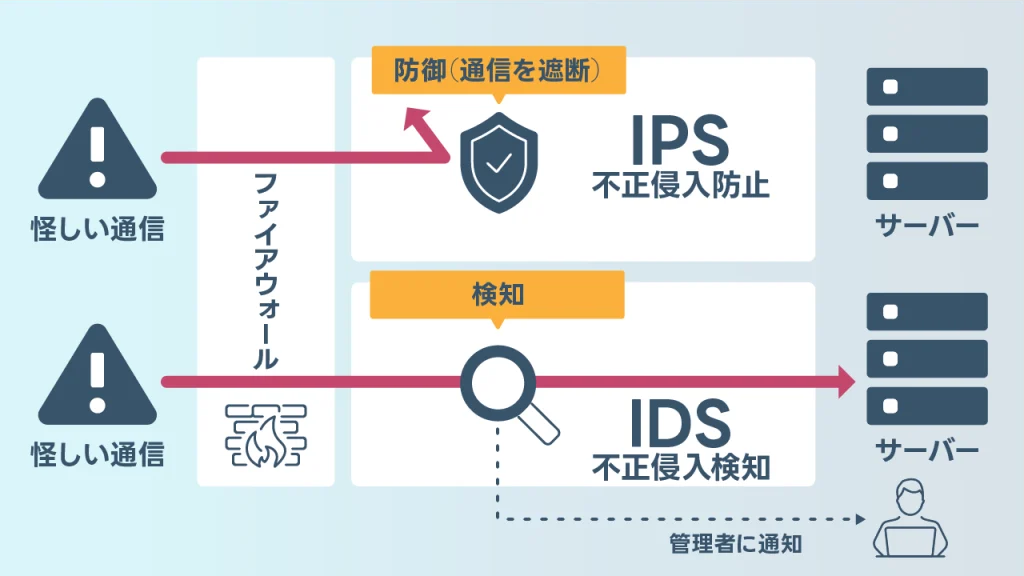

IDSとIPSの違い

IDSとIPSの違いは「攻撃に対する防御(=通信の遮断)機能の有無」です。IDSは「検知」でとどまるのに対し、IPSは「防御」を行います。

IDS(Intrusion Detection System:不正侵入検知システム)とは

ネットワークやシステムへの不正アクセスや“攻撃の兆候を検知し、管理者に通知する”機能です。主にモニタリングを目的とし、ネットワークトラフィックを解析して不審な動きを特定します。

IPS(Intrusion Prevention System:不正侵入防御システム)とは

ネットワークへの不正アクセスや“攻撃をリアルタイムで検知し、即座に遮断する”ためのセキュリティ機能です。ネットワークトラフィックを監視し、既知の攻撃パターンや異常な挙動を分析することで、脅威を未然に防ぐ役割を果たします。

この違いにより、IPSはIDSよりも積極的なセキュリティ対策として位置づけられています。

IDS/IPSは、不正アクセスの判断という点では共通しているため大体セットで導入されます。

IDS/IPSの監視方法の種類

IDS/IPSは、監視方法によって「ネットワーク型」「ホスト型」「クラウド型」の3つに分類されます。

3つの特徴を表にまとめると以下の通りです。

| 監視方法 | 特徴 | メリット | デメリット |

|---|---|---|---|

| ネットワーク型 | ネットワーク上にIDS/IPSを設置し、ネットワークに流れる通信パケットを監視。 |

●ネットワーク全体の監視が可能なため、対応範囲が広い。 ●ホスト型と比較して導入負担が小さい。 |

●ホストごとの細かな設定はできない。 ●直接接続しているネットワークでのみ検知が可能なため、監視したいネットワークが複数ある場合は各ネットワークでの設置が必要。 |

| ホスト型 | 監視対象のサーバー(ホスト)にソフトウェア(IDS/IPS)を直接インストールし、サーバー上の通信履歴やファイルへのアクセス状況を監視。 | ●サーバーごとに独自の設定ができる。 |

●複数の機器を監視する場合、各機器にインストールする手間がかかる。 ●導入、運用にかかる費用が高くなる傾向がある。 |

| クラウド型 | クラウド上で提供されるIDS/IPSを利用。 | ●ネットワーク設定の変更や新たなネットワークの構築が不要で、導入が簡単。 |

●検知能力は提供ベンダーによって異なる。 ●提供ベンダーで発生した障害の影響を受けやすい。 |

IDS/IPSの検知の仕組み

IDS/IPSの検知の仕組みは、「シグネチャ型(不正検出)」と「アノマリ型(異常検出)」の2つの方法があります。それぞれの仕組みを理解することで、効果的なセキュリティ対策を講じることができます。

以下に、それぞれの違いを表にまとめました。

| 検知方法 | 概要 | メリット | デメリット |

|---|---|---|---|

| シグネチャ型 | あらかじめデータベースにシグネチャ(不正パターン)を登録しておき、通信内容がそれとマッチする場合に不正と判断する仕組み。 | ●既知の脅威に対しての検知精度が高い。 | ●登録されていない攻撃手法には対応できないため、定期的なシグネチャの更新が必要。 |

| アノマリ型 | あらかじめ正常な挙動パターンを学習しておき、通信内容がそのパターンから逸脱する場合に不正と判断する仕組み。 | ●未知の脅威も検知できる可能性がある。 | ●シグネチャ型に比べて誤検知のリスクが高く、細かなチューニングが必要。 |

シグネチャ型とアノマリ型の違いは、「警察官の行動」に喩えると分かりやすくなります。

- シグネチャ型:「指名手配犯の顔写真で見張る警察官」

→リストに載っている悪者は捕まえられるが、新手の悪者は見逃してしまう - アノマリ型:「怪しい人物に職務質問をする警察官」

→新手の悪者にも対応できるが、無実の人まで疑ってしまうことがある

「防御したい攻撃が特定されている」「誤検知を避けたい」場合はシグネチャ型、「未知の脅威にも柔軟に対応したい」場合はアノマリ型が効果的です。

ファイアウォールやWAFとの違いは?

ここまでで、ファイアウォールやWAFなどの他のセキュリティ対策との違いについて疑問に思ったご担当者さまも多いのではないでしょうか?

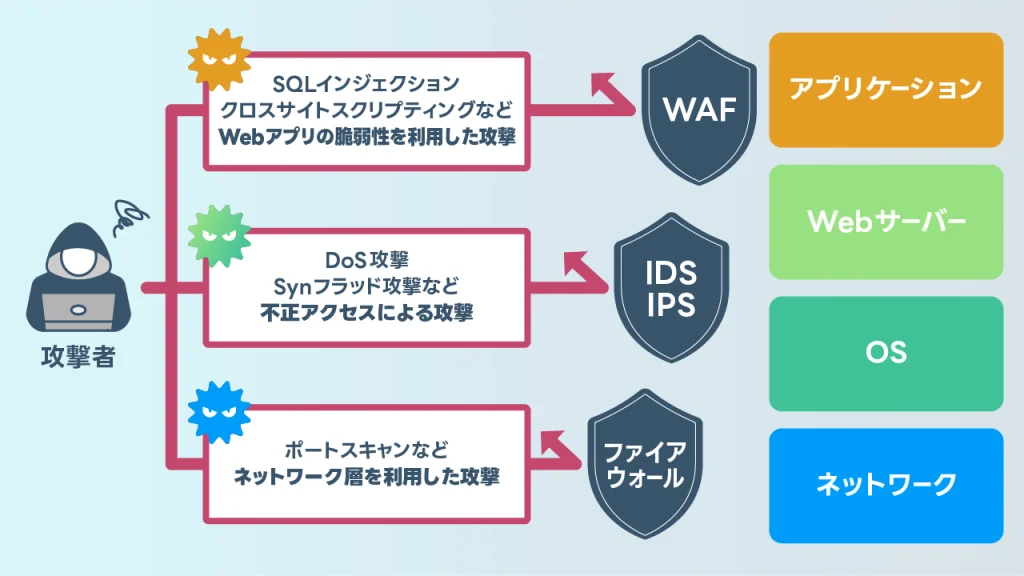

IDS/IPS・ファイアウォール・WAFは、一言でいうと「守備範囲」が違います。

ファイアウォールはネットワークの境界を守り、IPアドレスやポート番号といった「通信の行き先」をチェックし、攻撃を防御しますが、通信内容までは確認できません。

一方、IDS/IPSは通信の中身までチェックし、OSやミドルウェア層を狙った攻撃を防御できます。

また、WAFはWebアプリケーション層の保護に特化し、Webアプリ特有の攻撃を防ぐことが可能ですが、ネットワークレベルの攻撃には対応できません。

それぞれ役割が違うので「どれか一つでOK!」というわけではありません。これらを組み合わせることで強固なセキュリティを構築できます。

また、近年ではDDoS攻撃※のように、特定の目的もなく大量のアクセスでシステムを止めようとする攻撃も増えています。このような攻撃には、ファイアウォールだけでは不十分で、IDSやIPSのような高度な防御システムの導入が不可欠です。

ちなみに、「UTM(統合脅威管理)」という、IDS/IPSやファイアウォールなどのさまざまなセキュリティ機能をまとめた製品もあります。1つにまとまっていることで管理や運用が楽なため、中小企業にもおすすめのセキュリティ機器です。

\ セキュリティの見直し、まずは無料相談から! /

※DDoS(Distributed Denial of Service、ディードス)攻撃とは、たくさんのコンピュータから一斉に大量のアクセスを送りつけ、サーバーやネットワークを過負荷にしてサービス停止を狙う攻撃です。まるで、人気店に大勢の人が一度に押し寄せて、お店の中に誰も入れなくなるようなイメージです。

IPS機器の選び方

IPS機器を選ぶ際には、いくつかポイントを押さえておきましょう。以下に、IPS機器の選定の際に注目すべきポイントを詳しく解説します。

検知精度の高さ、誤検知率の低さ

IPS機器を選ぶうえで、特に重視するポイントは、「検知精度」と「誤検知率」です。検知精度が高ければ、不正アクセスを確実に検出し、迅速な対応が可能となります。

IPSの主な役割は、「リアルタイムで脅威を検知し、遮断すること」です。

しかし、不正アクセスと正常のアクセスとの違いを検知することは非常に難しく、正常なアクセスを不正アクセスだと誤認されて通信が遮断される「誤検知」が起こる可能性もあります。

誤検知が多いと業務に支障をきたすため、実際の導入事例や評価レポートを参考にし、誤検知率の低い製品を選びましょう。

防御できる攻撃の種類

IPSは、製品によって対応する攻撃の種類や数が異なります。

具体的にどのような攻撃に対して防御が可能なのか、また新たな脅威に対するアップデートが定期的に行われるかを確認することが重要です。

サポート体制の充実度

IPSは導入後も継続的な運用とメンテナンスが必要なため、充実したサポート体制があるかどうかを確認することも重要です。

確認すべきポイント

- 日本語でのサポートがあるか

- トラブル発生時に迅速な復旧支援を受けられるか

- 定期的なソフトウェアアップデートやセキュリティパッチの提供があるか

- 自社に合わせてチューニング可能か

トラブルが発生した際に迅速に対応できるサポートがあるか、また、定期的なメンテナンスやアップデートが提供されるかを確認しておきましょう。

\ セキュリティの見直し、まずは無料相談から! /

IPS機器は純国産の「NetStable」がおすすめ!

IPS機器なら、純国産のIPS機器「NetStable(ネットステイブル)」がおすすめです。

「NetStable」は国内メーカーのMCセキュリティ社が開発・生産するIPS機器で、日本の企業や組織のニーズに特化して設計され、“国内の脅威”に対する防御力が高いのが特徴です。なかでも「NetStable MC-65S」は日本唯一の純IPS機器です。

これまでに国内50,000社を超える企業が導入しており、数多くの実績があります。

「NetStable」が選ばれている理由

まずは、NetStableが選ばれる理由について詳しく紹介します。

- 他社UTMでは防げない「国内向け脅威」の約90%を防御

- 日本向けの新たな脅威にも迅速に対応

- 大手セキュリティ企業との技術連携対応

他社UTMでは防げない「国内向け脅威」の約90%を防御

「UTMにもIPS機能が備わっているし、UTMだけで十分では?」と考えるご担当者さまも多いかもしれません。

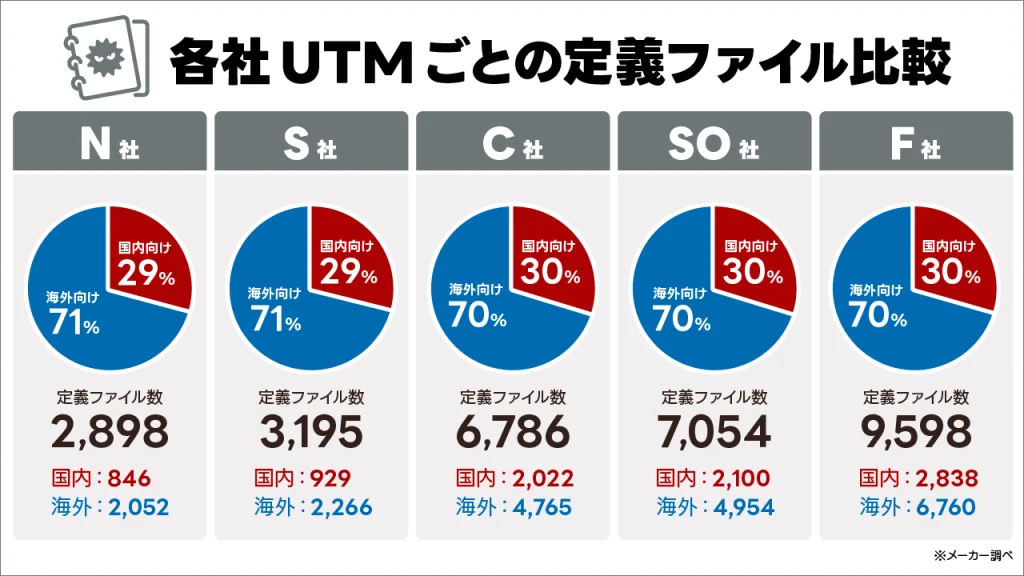

しかし、UTM(統合脅威管理)は海外製が多く、「海外向けの脅威」に比べて「国内向けの脅威」に対する「定義ファイル(シグネチャ)」が少ない傾向にあります。

定義ファイルとは、「ウイルスを検知するためのブラックリスト」のようなものです。定義ファイルの情報にもとづいてパソコンに新規で入ってくるプログラムが安全か危険かを見分けます。

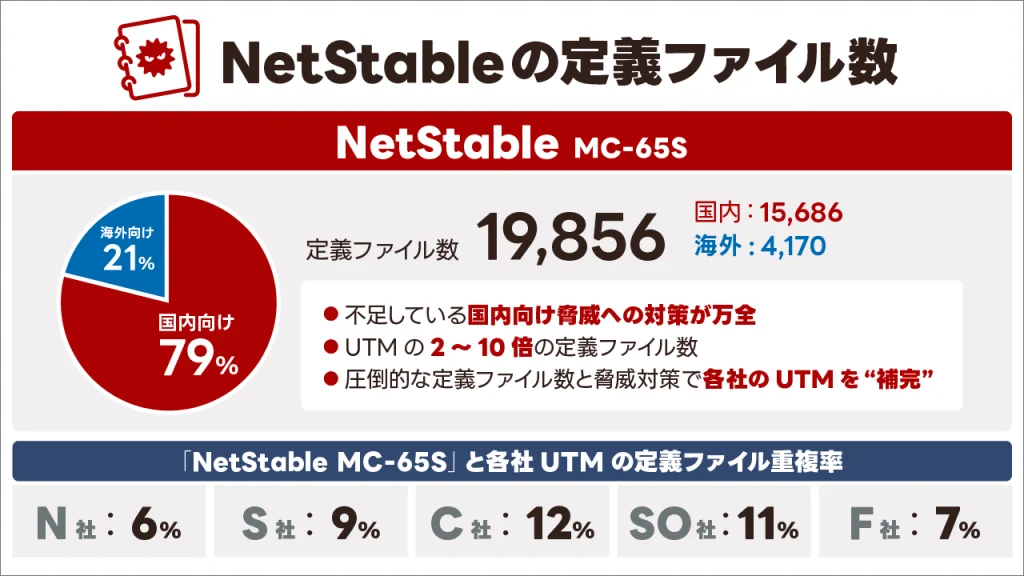

各社UTMごとの定義ファイル数を以下の画像にまとめました。

定義ファイル数はUTMごとに異なりますが、どのUTMも約7割が海外向けの脅威対策で、国内向けの脅威対策は3割にとどまっていることがわかります。

一方、NetStableの定義ファイル数は以下の通りです。

NetStableの定義ファイル数は19,856種類あり、既存UTMに比べて圧倒的に多く、不足している「国内向けの脅威」への対策も万全です。

加えて、NetStableと各社UTMとの定義ファイルの重複率も1割程度と少ないため、既にUTMを導入している環境でも相互補完的に機能します。

UTMと併用することで、UTMがカバーできない範囲をNetStableがカバーし、社内ネットワークのセキュリティをより一層強化できます!

日本向けの新たな脅威にも迅速に対応

近年、日本をターゲットにした新たなサイバー脅威が急増しています。

NetStableはそのような新たな脅威にも対応しています。

脅威① Javaライブラリ「Apache log4j」の脆弱性

Javaのログ出力ライブラリー「Apache Log4j」の脆弱性が、ランサムウェア攻撃に悪用された事件です。Javaはさまざまなアプリで利用されているため、「Webセキュリティ史上最悪級」の事件と位置付けられることもあります。

既設UTMに「Apache Log4j」のシグネチャを登録していても防御範囲が狭いため通過してしまいますが、NetStableなら既存のUTMではカバーできない攻撃も防御できます。

脅威② 国内のみで再流行している「Emotet」

「Emotet」は、メール経由で感染を拡大する非常に危険なマルウェアです。世界中で流行後に、日本国内のみで亜種が拡散され、再流行しています。

NetStableは、日本向けEmotetシグネチャを即座にリリースしました。既存のセキュリティ対策では対応が難しい最新の亜種にも素早く対応できるため、情報漏えいのリスクを最小限に抑えることができます。

Emotetの被害事例に関しては、こちらのサイトで詳しく解説しています。

関連記事(別サイトへ移動):【メール例】Emotetの感染から対策するには?特徴をまとめてみた

脅威③ 年々増加する日本向けのサイバー攻撃

総務省によると、日本向けのサイバー攻撃の通信量は2022年には5,226億パケットに達し、2015年からの8年間で8.3倍に増加しています。

参考:総務省「令和4年 情報通信に関する現状報告(第7節 サイバーセキュリティの動向)」

NetStableは、さまざまな機関と連携して最新の脅威を把握しているため、国内で“流行・予想”される脅威に対しても対策できます。

冒頭で紹介した、KADOKAWA(ニコニコ動画)を襲ったサイバー攻撃にもNetStableは対策しています。NetStableは最新の攻撃にも幅広く対応しているため、追加導入することで、サイバー攻撃による業務停止のリスクを減らすことができます!

大手セキュリティ企業との技術連携対応

NetStableは、ラック社や富士フイルムビジネスイノベーション社、アルプスシステムインテグレーション社といった大手セキュリティ企業や、内閣サイバーセキュリティセンター(NISC)などの公的機関とも連携して最新の脅威を把握しています。

また、稼働中の機器には定期的にシグネチャが提供されるため、導入後も最新のセキュリティ対策を維持でき、安心してご利用いただけます。

純国産のセキュリティ製品の導入は社会的にも重要

NetStableの利用は、社会的な意義もあります。

総務省は、日本のセキュリティ事業者は海外製の機器に依存しているため、国内のサイバー攻撃情報を十分に収集できず、研究開発が進みにくいという課題を指摘しています。

NetStableをはじめとする国産セキュリティ製品の普及によって、国内の実データにもとづいたセキュリティ対策の研究が促進され、日本の技術力強化にもつながります。

参考:総務省「令和4年版情報通信白書 第2部 情報通信分野の現状と課題」

\ セキュリティの見直し、まずは無料相談から! /

NetStableへのよくあるご質問

Q. サポート体制は?

他社メーカーと異なり、メーカーによる日本国内での保守サポートを完備しています。全国のパートナー企業と連携し、製品に関するご質問や故障・不具合等の発生に迅速に対応するため、導入後も安心してご利用いただけます。

また、すべての機器を「死活監視※」し、数分に1度は疎通確認をとっているため、トラブル・未接続・障害を即時に確認できます。

さらに、「特定のサイトを閲覧禁止に!」「専用のアプリのみを守りたい」などのオリジナルシグネチャの作成も可能です。

国内メーカーのため経済情勢による価格変動の影響が少なく、機器交換時の予算計画が立てやすいメリットもありますよ。

※死活監視とは、サーバーやネットワーク機器、システムが正常に稼働しているかを定期的にチェックする仕組みのことです。

Q. 中小企業にもNetStableは必要?

中小企業にとっても「強固なセキュリティ対策」は欠かせません。

その理由は、大きく分けて以下の2点です。

- ランサムウェア(身代金要求型ウイルス)による脅威の増大

ランサムウェアは、企業のデータを暗号化し、解除したければランサム(身代金)を支払うよう脅迫するサイバー攻撃です。一度被害を受けると業務が完全に停止してしまうリスクがあり、復旧には高額な費用や時間が必要です。 - 強固な大企業ではなく、脆弱な中小企業が標的(サプライチェーンの弱点)

大企業に直接攻撃するのではなく、その子会社や取引先である中小企業を足がかりにしてサプライチェーン全体を狙うケースが増えています。

IPA(情報処理推進機構)が公表する「情報セキュリティ10大脅威 2025」でも、ランサムウェアが1位、サプライチェーンが2位にランクインしています。こうした背景から、中小企業こそIPS機器を導入するべきと言えます。

まとめ

本記事では、IPS(不正侵入防止システム)の基本的な理解から、IDS(不正侵入検知システム)との違いについて紹介しました。

また、ファイアウォールやWAFとの役割の違いにも触れ、ファイアウォールやWAFだけではすべての攻撃を防げないことを解説しました。

そして最後に、中小企業のセキュリティ対策としておすすめのIPS機器「NetStable」をご紹介しました。

NetStableを導入することで、既存のUTMを補完し、国内特有の脅威への備えを強化できます。特にランサムウェアやサプライチェーン攻撃のターゲットとなりやすい中小企業にとって、自社のセキュリティを強化するうえで有効な手段となるでしょう。

中小企業のセキュリティ対策は「MJE」にお任せください!

弊社は2006年に創業以来、1万6,000社以上のオフィスや店舗のインフラ改善に携わってきました。

NetStableはもちろん、さまざまなセキュリティ機器を取り扱っており、企業規模やニーズに応じた最適なソリューションをご提案します。

- 何からセキュリティ対策を始めたらいいのかわからない…

- セキュリティ対策をしたいが、なるべくコストは抑えたい…

- 今の対策で十分なのか不安…

そんなお悩みや不安をお持ちの方も、ぜひお気軽にご相談ください!

お見積り依頼や無料相談は、24時間365日受付中!

導入をご検討中の担当者さまや、料金・サポートについてご質問がある担当者さまは、ぜひ下記のフォームからお問い合わせください!